CEX

La tecnología más avanzada

para el intercambio de

Eventos Digitales

innovadora al paradigma del intercambio de

información entre organizaciones. En lugar

de enfocarse en el intercambio de datos

estáticos, CEX prioriza el intercambio de

eventos, considerados como unidades

digitales de alto valor estratégico. Estos

eventos reflejan acontecimientos

significativos dentro de un espacio digital y

tienen el potencial de desencadenar acciones

en tiempo real

Cambio de paradigma:

De la GESTIÓN de datos a la AUTOMATIZACIÓN

de la gestión de eventos

operaciones que requieren acceso a información

detallada o histórica, pero no necesariamente implica una

acción inmediata o una respuesta en tiempo real.

de sucesos o acciones específicas que ocurren en un

momento dado.

A diferencia de los datos estáticos, los eventos son

dinámicos y representan cambios o acciones en tiempo

real.

Permite a las organizaciones responder rápidamente a

condiciones cambiantes, tomar decisiones basadas en

sucesos pasados y actuales, y automatizar procesos o

flujos de trabajo específicos en respuesta a esos

eventos.

CASOS DE USO

TECNOLOGÍA CEX

SERVICIOS FINANCIEROS

-

Intercambio de Alertas de Fraude: Bancos

y entidades financieras comparten eventos

de alertas de fraude en tiempo real para

prevenir ataques de fraude cruzado.

Colaboración en Cumplimiento Regulatorio:

Intercambio de eventos relacionados con

transacciones sospechosas para cumplir

con regulaciones contra el lavado de dinero

(AML) y financiación del terrorismo (CFT).

RETAIL

-

Promociones Cruzadas Basadas en

Eventos de Compra: Comercios comparten

eventos de compras relevantes para

activar promociones cruzadas y

descuentos personalizados entre marcas

afines.

-

Optimización de la Cadena de Suministro:

Intercambio de eventos de inventario entre

proveedores y minoristas para automatizar

el reabastecimiento y optimizar el manejo

de inventarios.

LOGÍSTICA

-

Colaboración en Logística de Última Milla:

Compañías de transporte y minoristas

intercambian eventos de entrega para

optimizar las rutas de entrega y mejorar la

experiencia del cliente.

-

Gestión de Eventos de Tráfico en Tiempo

Real: Intercambio de eventos de tráfico y

condiciones de las carreteras entre

agencias gubernamentales y empresas de

transporte para mejorar la planificación de

rutas y reducir tiempos de entrega.

TELECOM & UTILITIES

-

Cooperación en Reparación de

Infraestructuras: Empresas de

telecomunicaciones comparten eventos

relacionados con fallos y mantenimientos

de red para coordinar reparaciones que

afectan a múltiples operadores.

-

Intercambio de Eventos de Uso para

Optimización de Red: Compartir eventos de

uso de red para optimizar la distribución

de carga y la calidad del servicio entre

áreas geográficas.

SALUD

Gestión Coordinada de Pacientes:

Hospitales, clínicas y proveedores de

seguros de salud intercambian eventos de

salud del paciente para mejorar la

coordinación del cuidado y la gestión de

tratamientos.

-

Alertas de Salud Pública: Intercambio de

eventos de diagnósticos entre instituciones

para rastrear la propagación de

enfermedades y coordinar respuestas de

salud pública.

MEDIA & ENTERTAINMENT

Intercambio de Eventos de Audiencia:

Productores de contenido, plataformas de

streaming y anunciantes comparten

eventos de comportamiento de la

audiencia para optimizar estrategias de

contenido y publicidad.

Coordinación en Eventos en Vivo:

Organizadores de eventos, servicios de

seguridad y proveedores de servicios

logísticos intercambian eventos en tiempo

real durante eventos en vivo para mejorar

la experiencia del participante y asegurar

la seguridad.

IT & INFRASTRUCTURE

Monitorización de Infraestructura IT:

Utilizar eventos de sistemas para anticipar

y resolver problemas de infraestructura,

como caídas de servidores o problemas de

rendimiento.

-

Automatización de Respuestas a

Incidentes: Desencadenar flujos de trabajo

automáticos en respuesta a eventos de

seguridad o rendimiento.

SEGURIDAD

Detección de Intrusos en Tiempo Real:

Analizar eventos de sensores y cámaras de

seguridad para identificar y responder a

amenazas de seguridad.

Gestión de Incidentes de Seguridad:

Coordinar respuestas a eventos de

seguridad, como accesos no autorizados o

violaciones de seguridad.

Propiedades de CEX

ANÓNIMOS

CEX utiliza identificadores únicos anónimos para cada evento intercambiado, garantizando que la información sensible no se exponga durante el proceso de transmisión. Esto permite a las organizaciones compartir eventos relevantes sin comprometer la confidencialidad de los datos subyacentes.

SINCRONIZACIÓN DE MÚLTIPLES SERIES DE EVENTOS

CEX coordina los tiempos de intercambio de eventos para que coincidan con momentos estratégicamente relevantes para las partes involucradas. Esta sincronización asegura que los eventos se compartan y se actúe sobre ellos en los momentos más oportunos, maximizando su valor.

ENCADENAMIENTO

DE EVENTOS

La tecnología permite el encadenamiento de eventos a través de la generación de un nuevo identificador único para cada intercambio, lo cual facilita la reasociación de los eventos con su contexto original solo en los extremos del intercambio. Este enfoque protege la integridad y el contexto específico de cada evento.

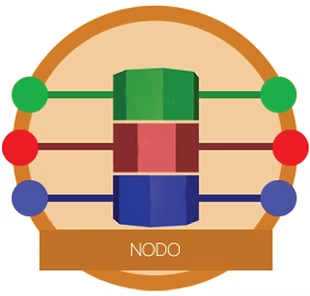

VIRTUALIZACIÓN

CEX emplea sistemas de virtualización para asignar identificadores únicos a cada evento, permitiendo una gestión eficaz y segura de los mismos en diferentes ubicaciones. Esto facilita la trazabilidad y el seguimiento de eventos sin revelar información específica del contexto original.

SEGURIDAD

CEX implementa un sistema de seguridad que utiliza claves públicas y privadas para cada extremo del intercambio, elevando la confidencialidad y asegurando que solo las partes autorizadas puedan acceder a la información del evento.

EMPAREJAMIENTO DE EVENTOS SIN PERSISTENCIA

El emparejamiento de eventos dentro de CEX ocurre en un espacio temporal muy breve y sin persistencia física, lo que minimiza el riesgo de interceptación o acceso no autorizado a la información durante el proceso de emparejamiento.

Tecnología

El intercambio intermedio se realiza con un identificador anónimo y son los extremos los que reencadenan el evento en su propio contexto

encadenamiento son la base para las

plataformas CEX.

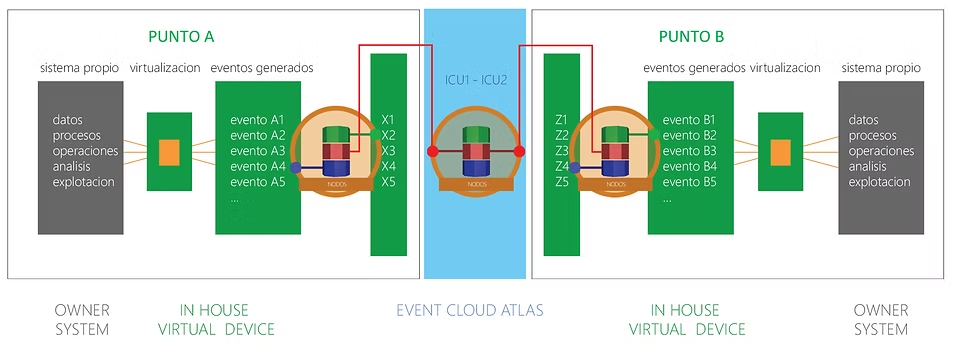

En el gráfico siguiente se visualiza la estructura digital

que permite un proceso completo

de intercambio de eventos donde la eficacia de su

implantación, permite diseñar sobre él mecanismos de

negocio:

adjudicar a ese encadenamiento un nuevo identificador único, de forma que la transmisión,

intermedia se realiza con ese identificador anónimo y son los extremos los que reencadenan el

evento con su propio contexto de interés. Para ello, tres piezas trabajan de forma sincronizada:

– Un sistema de virtualización interno del datos origen y destino para adjudicar identificadores únicos

a cada evento en cada ubicación.

– Un sistema publico de presencia instantánea del evento que espera ser encadenado.

– Un sistema de coordinación y sincronización de los tiempos estratégicos que interpreta el evento en

cada extremo.

la interpretación del evento en la parte pública no tiene

significado, el emparejamiento dentro del propio sistema

le da la asociación

el sistema tecnológico propio, sobre esa lista completa de los eventos generados se decide cuales

son enviados a intercambio. Esos eventos en concreto, son mapeados con el identificador que ambas

empresas han decidido compartir, pero a ese mapeo se le adjudica un nuevo identificador, que es el

que realmente se transmite al centro de intercambio. El otro punto de trabajo realiza la misma

secuencia con un evento propio.

coinciden con la actividad demandada, reenvía a cada centro de trabajo su identificador con el sello

de tiempo de cuando ha sucedido ese emparejamiento.

Los centros buscan el identificador único enviado en su tabla de mapeo, y cuando la localizan siguen

el camino inverso para asociarlo a un proceso propio operacional.

además del anonimato propio de la codificación, el

emparejamiento sucede durante 1ms en un proceso sin

persistencia física (pública)

claves privadas para cada extremo.

Por ejemplo: cuando ambas empresas envían su clave pública, dentro del código enviado está su

propio identificador, con lo que el número resultante es diferente en cada extremo. El centro de

emparejamiento desecha esta parte de información, utiliza solo la parte de identificación del evento y

el tiempo para decidir asociarlos.

La asociación con el elemento que decodifica la clave enviada a emparejamiento, se realiza sobre un

mapa que tampoco utiliza el código original del sistema tecnológico propio, sino un código que se

extingue cuando el evento caduca su interés.

Por ejemplo: el código de una persona en el sistema propio será estático y permanente,

Pero en el mapa se le asigna un identificador diferente cada vez que existe la condición

que es el que se utiliza para toda la transacción de ida y vuelta.

los centros de intercambio de eventos (CEX) pueden

retrotrazar en el tiempo emparejamientos sujetos a seguridad o auditorias, utilizando los identificadores

almacenados en cada sistema propio

significado que ambas empresas de los eventos que han compartido es tratado a nivel de código, no

se transmite el significado o tratamiento a realizar cada uno por separado del evento en su propio

sistema.

Por ejemplo: el código de venta de vivienda, desde una inmobiliaria tendrá un identificador privado X,

el identificador para la empresa de mudanzas de transporte será Y, pero el emparejamiento se lleva

a cabo con un código público del centro de intercambio Z que identifica el evento: cambio de

ubicación.

Las métricas de monetización del sistema de intercambio de evento, disponen de información para

cuantificar la cantidad de emparejamientos que son efectivos contra el sistema propio y también

para validar emparejamientos ente diferentes tipologías de eventos en función del valor que cada

extremo le considere.

Por ejemplo: al tener en cuenta que el evento es de nuevo un nodo completo, dispone del mecanismo

para que en función del origen y destino del emparejamiento, el mismo evento tenga un peso

económico diferente.